Red teaming

Ein Red Teaming oder auch Red Team Assessment simuliert realitätsnahe Cyber-Angriffe auf Ihr Unternehmen. Das Blue Team bezeichnet man als die Verteidiger.

Durch diese Simulation testen Sie Ihre Cyber-Resilienz durch maßgeschneiderte Angriffe wie sie auch von echten Angreifern erfolgen.

Dabei werden nicht nur einzelne Systeme, Netzwerke oder Anwendungen getestet, sondern auch damit verbundene Prozesse und deren Mitarbeiter.

Um Ihnen einen Einblick in erfolgreich umgesetzte Projekte und unsere Expertise zu geben, haben wir einige anonymisierte Referenzen für Sie zusammengestellt.

Red Teaming Referenzprojekte

Branche:

Banken / Finanzwesen

Funktion:

Projektverantwortlicher

Verantwortungsbereiche:

- Planung, Durchführung und sehr erfolgreicher Abschluss eines TIBER-DE Tests

- Whiteteam Lead

- Umfangreiche Selektion von externen Anbietern für Threat Intelligence und Red Teaming

- Primäre Verantwortlichkeit für die IT-Sicherheit der Bank

- Überwachung und Steuerung des externen Red Teams

- Tägliche Kollaboration mit externem Red Team, Threat Intel Team und Bundesbank

- Kontinuierliche Überwachung und Steuerung des Risikos für die produktive Umgebung während des Red Teamings

- Vorbereitung und Implementierung von sogenannten Leg-Ups

- Erstellung von Storys & Legenden (z.B. Fake Identitäten) und Prozessen, um das Blue Team im Ungewissen über den TIBER-DE Test zu halten und dennoch das Risiko der Bank nicht zu erhöhen

- Koordination mit allen internen Stakeholdern (CRO, COO, CIO, DSB, Compliance usw.)

- Szenarioauswahl

- Erstellung und Überprüfung der Testberichte für das Red Team, Threat Intel, Blue Team und BaFin

Branche:

Banken / Finanzwesen

Funktion:

Mitarbeiter

Verantwortungsbereiche:

- Beteiligung Red & Blue Team Assessments im Rahmen von TIBER-DE im Blue- und Purple Team

- Risikoanalyse und -bewertung der aktuellen Sicherheitslage zu veröffentlichten Schwachstellen unter Berücksichtigung von Angriffsszenarien und Gefahren-Aktivität sowie verfügbarem Schadcode

- Weiterführende Analyse von Cyber Security Vorfällen und Untersuchung von IT-Sicherheitsereignissen

- Koordinierung und Durchführung von Maßnahmen zur Eindämmung von identifizierten Sicherheitsvorfällen im Rahmen der Incident Response Schritte und beteiligter Fachabteilungen

- Sammlung und Auswertung von Evidenzen wie Logs und Daten bei IT-Sicherheitsereignissen unter Beachtung forensischer Best Practices

- Durchführung von Root Cause Analysen und „Lessons Learned“ zur kontinuierlichen Verbesserung der Incident Response Abläufe und der verwendeten Überwachungs- sowie Auswertungsmethoden

- Weiterentwicklung von Playbooks zur Analyse von IT-Sicherheitsereignissen und Standard Operating Procedures

- Verbesserung und Weiterentwicklung von SIEM Use Cases zur Reduzierung von Falsch-Positiven Ereignissen

- Onboarding und Integration von Logquellen der Informationssystemlandschaft in eine zentralisierte SIEM-Lösung (Splunk / QRadar) und regelmäßiger „Health-Checks“

- Analyse (Soll-Ist Abgleich) bestehender sowie Aktivierung neuer Sicherheitssignaturen der zentralen NIPS Lösung und Schutzbedarf der Netzwerkzonen

- Risikobetrachtung neuer Firewallanträge im Rahmen der Netzwerksicherheit

Unsere Experten sind umfassend Zertifiziert

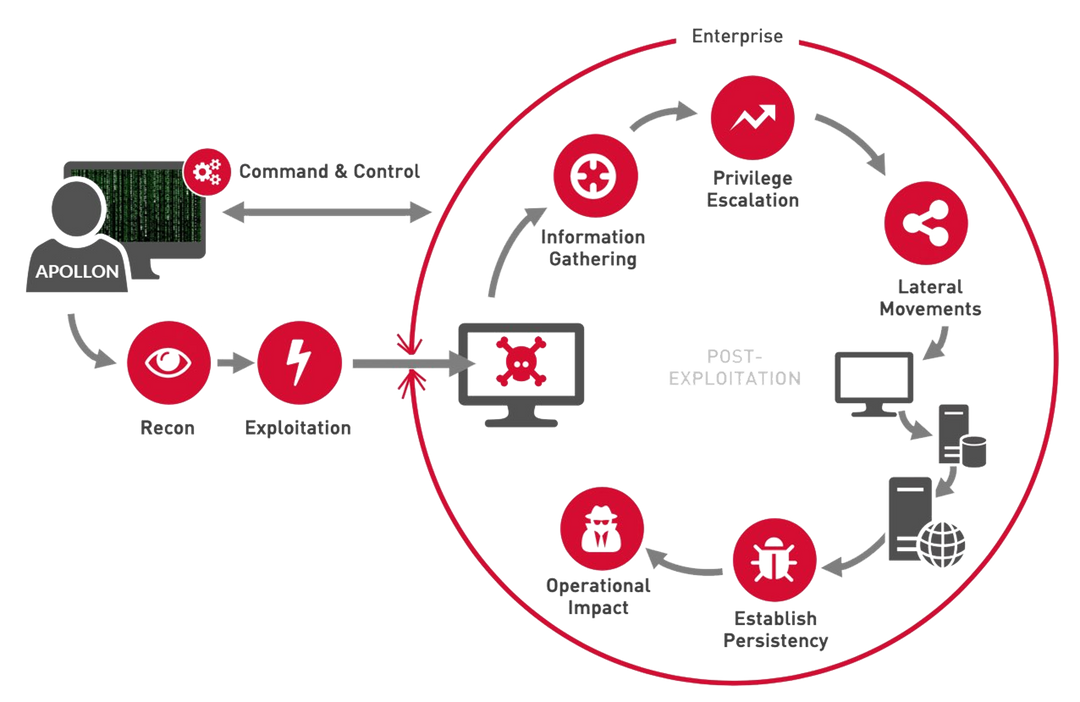

Red Teaming Angriffswege

In der Recon / Threat Intelligence Phase wird von außen überprüft, wie verwundbar Ihre Angriffsfläche ist.

Die in der Analysephase aufgedeckten Schwächen werden "exploited" und die sogenannte Information Gathering Phase im internen Netzwerk beginnt in der alle Informationen gesammelt werden die zur weiteren Ausbreitung verwendet werden können.

Sollten höhere Rechte notwendig sein wird eine sogenannte "Privilege Escalation" durchgeführt um an z.B. Administrative Berechtigungen zu gelangen.

Sobald dies gelungen ist, bewegt sich der Angreifer "lateral" im Netzwerk um weitere Ziele anzugreifen.

Das größste Ziel des Angreifers ist es sich dauerhaft "persistent" in Ihrem Netzwerk einzunisten ohne einen negativen Einfluss auf Ihr Netzwerk zu nehmen und unentdeckt zu bleiben.

TIBER-DE - TLPT Red Teaming

Lassen Sie externe Profi-Hacker (kontrolliert) auf Ihr Unternehmen los. Nur so können Sie sicherstellen, dass die von Ihnen implementierten Sicherheitsmaßnahmen wirklich wirken. Achten Sie sehr genau auf die Erfahrung und Professionalität, denn jeder kleine Fehler kann die Produktion Ihres Unternehmens stark gefährden.

Wir haben umfassende Erfahrung in diesem Bereich und können Sie insbesondere anhand des TIBER-DE Frameworks (der Champions League der Red Team Testing Frameworks) überprüfen.

Bei einem TIBER-DE Test werden umfassende und mit der Bundesbank und Ihnen speziell auf Ihr Unternehmen angepasste Angriffe auf Ihre Produktionsumgebung koordiniert und durchgeführt.

Den Mehrwert, den Sie von diesem Test erfahren werden, ist größer als jede andere Methode.